Biztonsági Microsoft ActiveSync, j3qx

Microsoft ActiveSync biztonság

[ActiveSync használt hálózati protokoll nem állja meg a helyét tekintve a modern biztonsági követelményeknek.]

ActiveSync interakció interfészek

A leggyakoribb interfészek, PDA és a PC kölcsönhatás COM és USB port, valamint egy infravörös kapcsolatot. Mindezek a módszerek igényel fizikai kapcsolat és a számítógép, vagy a jelenléte egy kis légrés (abban az esetben, IR) között, és nem különösen érdekes, hogy a hálózat hacker. Mert „Ha a rossz fiúk egy teljes fizikai hozzáférést a számítógéphez, ez már nem a számítógép.”

cs553 / paper3.pdf), de tudomásom szerint, kritikus vizsgálat a biztonsági közösség kialakítása és megvalósítása ActiveSync protokoll nem volt kitéve.

Elvileg a védelmi intézkedések beépített protokoll (PC hitelesítési jelszó segítségével), hogy szinkronizálja az infravörös porton keresztül / USB / COM elég. A felhasználó mindig megvan az a képessége, hogy vizuálisan hitelesítse a PC és a kézi.

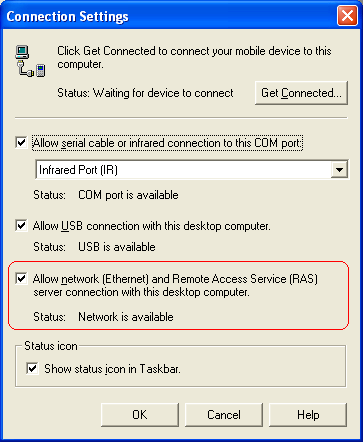

Azonban minden megváltozik, amikor a hálózat jelenik meg (lásd. 1. ábra).

1. ábra Üdvözöljük Real Szó!

Egyre több PDA felszerelt vezeték nélküli interfészek, 802.11, és persze, a tulajdonosok szeretnék használni a lehetséges nyitás. A Microsoft természetesen biztosít számukra ezt a lehetőséget, amely lehetővé teszi, hogy a készülék szinkronizálja a hálózaton keresztül. Hálózat szinkronizálás alapértelmezésben le van tiltva, és ez egyike azon kevés jó döntéseket végrehajtásában ActiveSync. De ítélve száma „hogyan kell szinkronizálni keresztül wi-fi” a hálózaton, sok PDA tulajdonosok alkalmazzák ezt a lehetőséget. Nos, kezdjük.

Hálózati protokoll analízis

Az első dolog, hogy a fogások a szeme - átadása forgalom az egyértelmű. Ez normális egy közvetlen kapcsolat (trójai komponens a PC továbbra is képes, hogy hozzáférjen a forgalom), de ez teljesen elfogadhatatlan abban az esetben, hálózatépítés. Különösen, ha figyelembe vesszük azt a tényt, hogy a fő kommunikációs csatorna az eszköz és asztali számítógép Wi-Fi, a „biztonság”, amelyek annyira mondják meleg szavakkal (ok, ok, tudom, mi 802.11it). Azonban ez a tény számú Microsoft dokumentáció, illetve a hibákat a kisülés régióban bejut jellemzői.

Elindítása után az ActiveSync szerver nyit port 5679 minden hálózati csatolón.

C: \> netstat -anb

aktív kapcsolatok

Proto Helyi cím Idegen cím állam

TCP 0.0.0.0:5679 0.0.0.0:0 HALLGATÁSI

wcescomm.exe

Így az egyszerű beolvasás nmap -p 5679 feltárja gép ActiveSync telepítése.

PC és PDA segítségével kommunikálnak a többszörös TCP kapcsolatokat. Először PDA létesít TCP kapcsolat porton 5679 in IANA regisztrált DCCM (Közvetlen kábel csatlakoztatása Manager).

Ha a szinkronizálás COM / USB / IR felhasználó képes megvédeni a készüléket a befecskendezéses támadások hamis szerver. Ez használ vagy egy 4 jegyű PIN-kódot vagy alfanumerikus jelszót a szimbólumok 40ka. Mielőtt szinkronizációs szerver be kell mutatnia egy jelszót eszközt. Amennyire én tudom, az egyetlen jelszó találgatás az eszköz felhasználói élmény emulátor a GUI írt vbscript. Jelenleg ActiveSync protokoll elég jól érti a projektcsapat SyncCE, és nem okoz problémát alapján hoz létre a kódot „fejlettebb típus.”

Ahhoz azonban, hogy a végrehajtás a támadások „hamis

th szerver „a TCP / IP szinkronizálás ilyen finomságokkal nem kell. A készülék nem igényel jelszót, abban az esetben a hálózat szinkronizálás! Még nehéz megmondani, hogy mi ez - a biztonsági térséget vagy úgy, hogy javítsa a biztonságot. Elvégre, ha a szinkronizációs keresztül történik COM / USB / IR, jelszó tiszta szövegként küldi. Ez mindenképpen elfogadhatatlan, ha elküldi a jelszót a hálózaton keresztül. Nos, akkor nem adja át egyáltalán!

Ennek megfelelően, a végrehajtás a bevezetése kellően megvalósítani a hamis szerver „fél” támadás mitm (man in the middle) és erre lenne, ha a szerver PDA csatlakozni kapcsolatot autónk.

Ezt meg lehet tenni ismert technikákkal 1,2,3 ... (kiválaszthatja kedvenc) réteg az OSI modell szerint. A tanulmány egy lehetőség a DNS-hamisítás, mert az eszköz azonosítja a asztali számítógép nevét, de a támadás még mindig egy csomó más lehetőség. Nem hiszem, hogy ez a megközelítés lesz népszerű az igazi „rossz fiúk”, mint a legtöbb SOHO hálózati névfeloldás NetBIOS.

Tovább tevő végrehajtásához szükséges a támadás maga egy „hamis szerver.” Ebben az esetben a szükséges kiegészítő programozás nem elég a beépített ActiveSync képességeit.

Mi azonban szembe egy másik probléma. Az első alkalommal csatlakozik a COM / USB / infravörös eszköz és a számítógép koordinálja cseréje paraméterek és hozzon létre egy úgynevezett „partnerség”. Dokumentált eljárások azok létrehozását abban az esetben volt kimutatható hálózati szinkronizálás. Jól bevált paraméter HKLM \ SOFTWARE \ Microsoft \ Windows CE Services \ GuestOnly = 1, lehetővé teszi, hogy minden olyan készülék csatlakoztatható, mint egy „vendég” ebben az esetben nem működik.

Ezeket megvizsgálva azt találták, hogy a „partnerség” határozza meg a jelenléte a regisztrációs kulcs HKCU \ Software \ Microsoft \ Windows CE Services \ Partners \

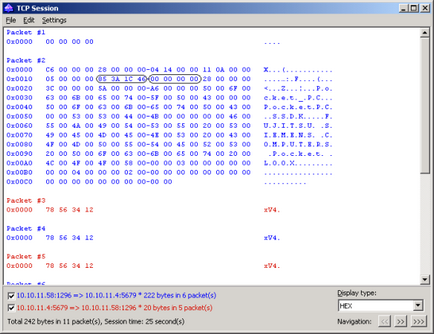

Ha a hálózat szinkronizálás azonosító „partnerség” eszköz kerül átvitelre egyszerű szöveges, illetve „false szerver” megvan az a képessége, hogy elkapjam (2. ábra), távolítsa el a kérelmet az ügyfél, és konfigurálja az ActiveSync-kapcsolatot fogadni az eszköz.

2. ábra kapcsoiatazonosítót

- Végrehajtása mitm vagy hasonló körülmények között.

- Várja kapcsolatok port 5679.

- Kivonat a csomagot eszköz ID.

- Importálja a „sablon” (lehet hogy egy másolatot a regisztrációs minden gép konfigurálni partner) partnerségek a nyilvántartásban.

- Változás az értéke a partner azonosító (HKCU \ Software \ Microsoft \ Windows CE Services \ Partners \

) Egy elfogott értéket. - Várjon visszakapcsolás.

A kísérletek során kaptuk a lehetőségét, teljes hozzáférést a készülék a „vendég mód”, azaz a gyakorlatilag teljes ellenőrzése alatt a PDA. A végrehajtás a támadás lehet egyszerűsíteni írásban meghatalmazott, automatikusan hozzáadja elfogott partner azonosítót az ActiveSync beállításokat.

Attack „false kliens” lehetővé teszi, hogy csatlakozzon a szerver és a mobil eszköz az adatok fogadására van kialakítva, hogy automatikusan szinkronizálni, mint az e-mailek, fájlok, névjegyek, stb Ezen kívül, ha kimutatjuk a „buffer overflow” típusú hibák ActiveSync modulok konverziós formátumok, ez vezethet a tetszőleges kód futtatását.

Ahhoz, hogy hozzon létre egy hamis ügyfél igényel a megadott információkat emelése hamis szerver - hostname ActiveSync és PARTNERID.

Az azonosító „partneri” keresztül lehet hozzájutni a lehallgatást a hálózati csomagok vagy bust. A második esetben, az összeg a keresett kombinációk elég nagy, és 2 ^ 32. A gyakorlatban azonban, ez valamivel alacsonyabb, mint a lekérdezés lehet egyszer átvitt 2 ID (lásd. 2. ábra), és emellett, amikor generál PARTNERID ActiveSync igyekszik elkerülni „extrém” tartomány értékeket.

HKLM \ Software \ Microsoft \ Windows CE Services \ Partners \ P1

Pname [STRING] =

Pid [DWORD] =

Ezt követően, az ActiveSync PDA fut a kliens és kezdeményezi a kapcsolatot a PC-re.

Tervezésekor a Microsoft ActiveSync jönne SSL / TLS az önmaga által aláírt tanúsítványt által generált partnerségek létrehozását. Ez lenne a probléma megoldása a kölcsönös hitelesítési eszköz és egy asztali számítógép, valamint a lehetséges forgalom titkosítását küldeni.

Az első két igen alkalmas a probléma megoldásának a védelem ActiveSync. Amikor kiválasztja a WPA-hitelesítést is működtethető alapján közös kulcs (WPA / PSK) vagy a tanúsítványok és jelszavak (802.1X PEAP-MSCHAPv2 vagy EAP-TLS). A PEAP vagy EAP biztonságosabb megoldást, de megköveteli beállítás PKI kliens komponensek PDA, például beállíthatja a RADIUS kiszolgáló bízva a tanúsítványt.